Könnyű prédának számítanak adataink

A számítógép az élet szinte valamennyi területén teret hódított, így munkánk, kedvtelésünk nagymértékben kötődik hozzá, tevékenységünk szinte valamennyi munkafázisa nyomon követhető általa. A BTK ugyan védi az ehhez köthető adatokat, ám ez egy esetleges támadást vagy adatlopást követően, fotóinkat, dokumentumainkat facebookon vagy más oldalakon viszontlátva ez gyenge vigasz. Tökéletes hálózati biztonság nincs. Joggal vetődik fel a kérdés, mégis mi az, amit megtehetünk az ellen, hogy házunk előtt elguruló autó minden titkunkat ellopja?

A számítógép az élet szinte valamennyi területén teret hódított, így munkánk, kedvtelésünk nagymértékben kötődik hozzá, tevékenységünk szinte valamennyi munkafázisa nyomon követhető általa. A BTK ugyan védi az ehhez köthető adatokat, ám ez egy esetleges támadást vagy adatlopást követően, fotóinkat, dokumentumainkat facebookon vagy más oldalakon viszontlátva ez gyenge vigasz. Tökéletes hálózati biztonság nincs. Joggal vetődik fel a kérdés, mégis mi az, amit megtehetünk az ellen, hogy házunk előtt elguruló autó minden titkunkat ellopja?

Egy-egy víruskereső telepítése után hajlamosak vagyunk azt hinni, hogy otthoni vagy irodai gépeink biztonsága érdekében mindent megtettünk. A számítógép fizikai és vírusok elleni védelmi szinte mindenki számára egyértelmű feladat, azonban a szoftverek, adatok megóvására kevesen gondolnak. A gyenge láncszem sokszor a kettőt összekötő kapocsban, a hálózati infrastruktúrában, a kapcsolatért felelős vezeték nélküli hálózati eszközeink (router) használatában rejlik.

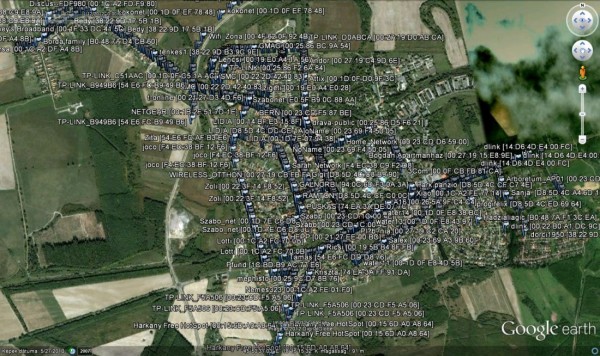

Harkány fő utcáin végiggurulva döbbenetes adatokat kaptunk laptopunk naplójából. A 403, általában internetmegosztásra használt számítógépes hálózatból 83 minden védelem nélkül, bárki számára szabadon hozzáférhető, így a hozzá kapcsolódó valamennyi számítógépen tárolt böngészési előzmény, jelszó, felhasználónév és elkészített dokumentum szinte teljesen kiszolgáltatottan kínálja magát megismerésre. Vegyük sorra, mit tehetünk meg biztonságunk érdekében.

Fizikai hozzáférés korlátozása: egy rendszer elsődleges védelmi vonala valamiféle fizikai biztonság. Ha „vezetékes” hálózatot használunk a kétségtelen kényelmet nyújtó vezeték nélküli rendszer helyett, vagy használaton kívül energiát is megspórolva kikapcsoljuk azt, megtettük az egyik legfontosabb lépést az adatvédelemben.

Alapértelmezett jelszó megváltoztatása: ha vezeték nélküli hálózat használata mellett döntünk, az eszköz beüzemelése után első dolgunk legyen a készülék gyártójára jellemző jelszó megváltoztatása. Célszerű az új jelszavat egy címkére írva az eszköz aljára ragasztani, hiszen az évek során elfelejthetjük. Ezen lépés kihagyása esetén bárki számára adott a lehetőség – valamennyi biztonsági intézkedése ellenére – magába a központi eszközbe való belépésre.

Alapértelmezett jelszó megváltoztatása: ha vezeték nélküli hálózat használata mellett döntünk, az eszköz beüzemelése után első dolgunk legyen a készülék gyártójára jellemző jelszó megváltoztatása. Célszerű az új jelszavat egy címkére írva az eszköz aljára ragasztani, hiszen az évek során elfelejthetjük. Ezen lépés kihagyása esetén bárki számára adott a lehetőség – valamennyi biztonsági intézkedése ellenére – magába a központi eszközbe való belépésre.

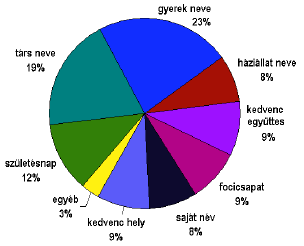

Jelszó gondos megválasztása: féltékeny kedvesünk, haragosunk bizony sokszor próbálja kitalálni felhasználónevünkhöz rendelt jelszavunkat, legtöbbször sikerrel. Ennek oka a túlságosan egyszerű vagy magától adódó jelszó megválasztása. Egy internetes felmérés alapján meglepő eredmény született a megválasztott biztonsági szóval kapcsolatban, az ezt ábrázoló diagramot mutatjuk itt be.

Titkosítás beállítása: valamennyi hálózati eszköz képes titkosított csatornán kommunikálni a hozzá kapcsolódó számítógéppel, hálózati adattárral, nyomtatóval, médialejátszóval vagy biztonsági kamerával. Ennek több fajtája van, mint például a valamennyi eszköz által kezelt WEP, vagy az annál nagyobb biztonságot nyújtó WPA2-PSK titkosítás. Miután ezek valamelyikét a routeren bekapcsoljuk, a vezeték nélküli eszközeink is kérni fogják az ott megadott jelszót, míg a kábellel csatlakoztatott periféria változatlanul működik tovább.

A hálózat azonosító neve, az SSID elrejtése: vezeték nélküli hálózatunkat szomszédaink előtt titokban tarthatjuk, ha az SSID, azaz a hálózat általunk is megadható nevét a nyilvánosság elől elrejtjük. Szinte valamennyi router egy, a gyártóra jellemző SSID-t alapbeállításként nyilvánosan sugároz.

MAC-szűrés: gyakorlottabb otthoni felhasználók meghatározhatják, hogy mely eszközök csatlakozhatnak vezeték nélküli hálózatukhoz. Ez az eszköz egyedi fizikai neve, az úgynevezett MAC-cím segítségével lehetséges.

Tűzfal beállítása: akár routerünkben bekapcsolt, akár a számítógépünkre telepített önálló szoftver vagy vírusírtóval kombinált tűzfal sikerrel előzheti meg az adatok ellen indított célzott támadást, használata azonban legtöbbször gyakorlott felhasználót követel.

Fontos megjegyezni, hogy a hálózat teljes fizikai leválasztása és a WPA2-PSK titkosítási algoritmus kivételével az előzőekben taglalt biztonsági intézkedések egy gyakorlott hacker számára még csak kényelmetlenséget sem okoznak. Felmérésünk során a felderített hálózatok egyikéhez sem csatlakoztunk, csupán a publikus nevüket és védelmi szintjüket naplózó bejegyzést olvastuk ki operációs rendszerünkből, bárki számára elvégezhető módon.

Vonatkozó jogszabály: „Btk. 300/C. § (1) Aki számítástechnikai rendszerbe a számítástechnikai rendszer védelmét szolgáló intézkedés megsértésével vagy kijátszásával jogosulatlanul belép, vagy a belépési jogosultsága kereteit túllépve, illetőleg azt megsértve bent marad, vétséget követ el, és egy évig terjedő szabadságvesztéssel, közérdekű munkával vagy pénzbüntetéssel büntetendő.”

Kacsúr Tamás